La sécurité applicative ne doit plus être un simple audit annuel, ni une action ponctuelle après incident. Elle doit vivre au rythme du code, des livraisons et de l'actualité cyber dans la détection de nouvelles failles.

Et c’est exactement ce que permet Snyk : un outil de détection et de remédiation des vulnérabilités pensé pour le quotidien des équipes de développement.

Chez Digital Garden, nous l’avons intégré dans nos workflows, notre CI/CD, nos outils projet et nos routines d’équipe.

Voici pourquoi, et comment, cela transforme notre façon d’assurer la sécurité des projets web et applicatifs.

Snyk est une plateforme de détection, priorisation et correction des vulnérabilités pour les équipes tech. Elle analyse :

Mais surtout, elle s'intègre nativement dans les outils utilisés au quotidien par les développeurs, les devops et les chefs de projet.

Dès qu’un repository ou projet est connecté à Snyk, l’outil scanne automatiquement les dépendances et sous-dépendances, détecte les versions vulnérables (CVE), identifie les patterns dangereux dans le code, propose des correctifs automatiques lorsque possible et alerte lorsque des bibliothèques sont obsolètes ou compromises.

Ce scan peut être effectué à n'importe quel moment du projet (audit, release, à chaque PR ou commit), soit en local (terminal ou IDE), soit sur votre gestionnaire GIT favoris via des connecteurs.

Snyk brille lorsqu’il est intégré directement dans la chaîne CI/CD. Nous l’avons intégré dans nos pipelines Bitbucket Cloud Digital Garden pour un contrôle automatisé.

Au final, avec ce process, les failles ne passent plus et la sécurité devient un critère de qualité, au même titre que les tests unitaires.

Une vulnérabilité n’est pas qu’un “problème de dev”, c’est un sujet projet. Snyk offre une intégration directe avec Jira, permettant de :

La sécurité devient mesurable, pilotable, documentée et cela permet une communication claire entre les développeurs, chef de projet et client. Idéal dans l'intégration de la TMA d'un projet par exemple.

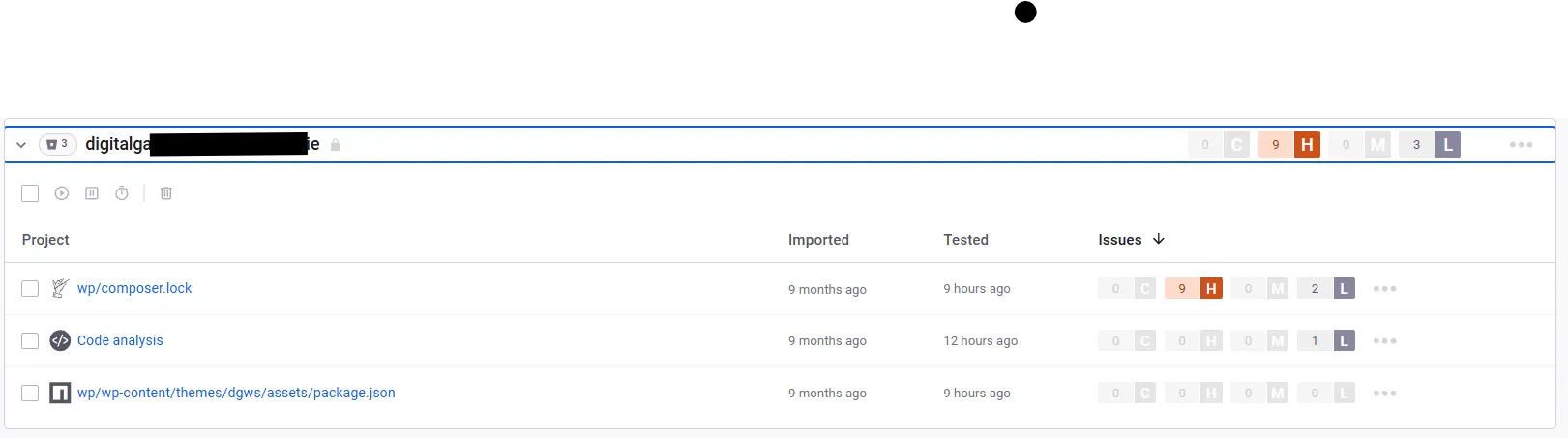

L’un des autres atouts majeurs de Snyk est sa console web, qui centralise l’ensemble des projets, des scores de sécurité, des dépendances et des alertes.

Mais surtout : Snyk continue de surveiller vos projets en permanence, même sans lancer de nouveaux scans dans la CI/CD.

Lorsqu’une nouvelle vulnérabilité est publiée dans la base CVE (ou dans les bases propriétaires de Snyk), la plateforme vérifie automatiquement :

Snyk analyse le code source en regardant notamment les packages JSON / composer / pip / npm, les dépendances open-source et les images container.

Mais il ne peut pas analyser :

Si le thème est dans le repo mais que le core WordPress et les plugins sont gérés côté directement en ligne sur la plateforme d'hébergement, Snyk n’a aucune visibilité réelle sur :

D’où la nécessité d’outils complémentaires comme MainWP, WPScan, etc.

De plus, il n'y aura pas de couverture très avancée de détection des failles OWASP (XSS, CSRF, logique métier), sur les configurations côté serveur comme Nginx/Apache, PHP, etc ou bien encore des les failles front (exposition d’infos, tokens…).

Rassurez-vous, d'autres outils & process (programme de Bug Bounty) peuvent combler ce vide ;)

L'outil c'est cool mais pour le rendre pertinent et efficace, il faut savoir l'adapter à ses besoins et ses projet. Pour rendre ce dispositif efficace, nous avons formé l’ensemble de nos développeurs, nos chefs de projet à la lecture des rapports et créé une documentation interne dédiée.

Ensuite nous avons standardisé l’intégration Snyk dans tous les projets, ajouté des étapes obligatoires dans certains pipelines CI/CD puis intégré la création automatique de tickets Snyk vers Jira (ça marche avec d'autres solution de suivi de projet).

Enfin, nous avons mis en place des revues régulières de vulnérabilités par projet d'être proactif sur ce sujet de sécurité.

Par exemple, sur un projet Node, Snyk nous a permis de détecter une vulnérabilité critique sur une dépendance transitive que personne n'avait vu durant la phase de développement.

En industrialisant il y a 2 ans notre contrôle de vulnérabilité de manière systématique, nous avons gagné du temps et nous avons pu aller beaucoup plus loin sur la détection de vulnérabilité pour nos projets. Ce coût est contrôlé en automatisant et la qualité des projets exploités en sort grandi, nous ne pouvons que vous recommander de mettre en place ce type de dispositif.

Le contrôle et l'application des patchs de sécurité des vulnérabilités détectées est une phase importante dans la sécurisation des projets applicatifs, mais même si certaines solutions comme Snyk on permis de démocratiser l'usage de ces procédés, cela permet pas à lui seul de sécuriser un projet.

Si vous souhaitez industrialiser votre sécurité applicative ou monter en maturité sur la détection de vulnérabilités, nous pouvons vous accompagner.